Router, Switches, IP-Telefone, Drucker, Kassensysteme und weitere IoT Geräte wie Webkameras und Smart TVs sind betroffen und können durch die Hacking-Technik DNS Rebinding übernommen werden. Dabei gelangen die Angreifer über den Browser des Benutzers, wenn dieser eine entsprechende Webseite mit dem Angriffscode besucht, in das interne Netzwerk und umgehen so die vermeintlich schützende Firewall. Dieser Code wird vom Browser ausgeführt und sucht nach IoT und nicht verwalteten Systemen (unmanaged devices). Diese können einfach übernommen werden, wenn diese Standard Passwörter verwenden. Eine nach unserer Erfahrung am häufigsten im internen Netzwerk gefundene Schwachstelle. Auch andere Gegebenheiten wie Dienste, welche keine Authentifizierung benötigen, führen zur erfolgreichen Übernahme des Systems und Daten. Zum Beispiel das Protokoll UPnP für die automatische Konfiguration zur Einstellung der Firewall, um Zugriffe auf Systeme zu erlauben. Bei der jährlichen Security Inventarisierung durch die First Security Technology wurden über 1’300 solcher aktiven Dienste in der Schweiz identifiziert, welche direkt und ungefiltert über das Internet ansprechbar sind. IoT Geräte vertrauen oft den anderen internen Systemen, da diese davon ausgehen, dass diese sicher sind, was ebenfalls längst nicht mehr stimmt.

Wenn das Gerät übernommen wurde, kommuniziert es von innen nach aussen. Diese Verbindungen werden in der Regel uneingeschränkt zugelassen und auch nicht bemerkt. Die Angreifer haben nun kompletten Zugriff auf dieses Gerät und können sich im internen Netzwerk weiter ausbreiten und auf andere Systeme und weitere Daten zugreifen.

Welche Systeme sind von solchen Angriffen betroffen?

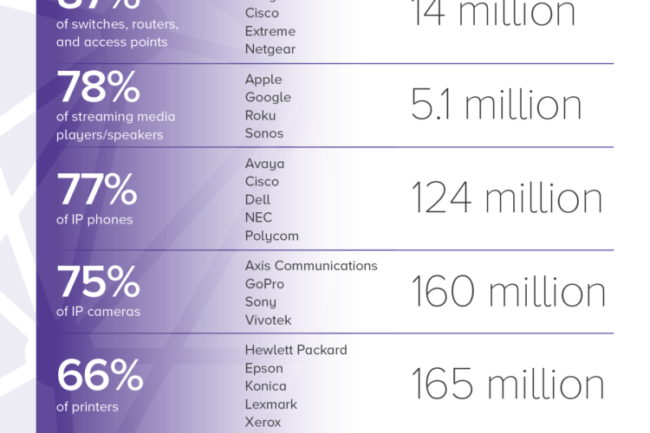

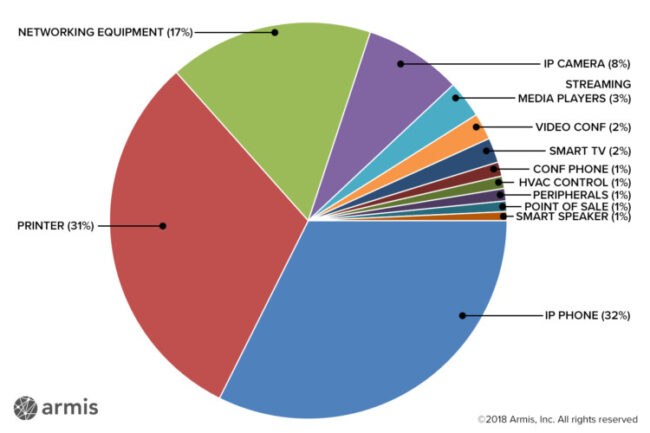

- IP Phone – IP-basierte Desktop-Telefone

- Printer – Netzwerk-Drucker

- Network equipment – Access Points, Routers und Switches

- IP Camera – Überwachungs- und Webkameras

- Streaming Media Player – Chromecast, FireTV, Apple TV etc.

- Video conferencing / Conference phone – IP-basierte Konferenzraum Telefone und Lautsprecher

- Smart TV – Netzwerkverbundene Bildschirme, welche oftmals Applikationen anbieten

- HVAC control – Smarte und Netzwerkverbundene Thermostate

- Peripherals – UPS, Laborausrüstung, KVM

- Point of Sales – Verkauf Terminals, können Tablets sein

- Smart speaker – Amazon Echo, Google Home, Sonos etc.

Was ist zu tun, um sich besser zu schützen?

- Überwachung aller Geräte, vor allem die nicht verwalteten Systeme und IoT Geräte auf Angriffe. Dies mit einer Log Management Lösung.

- Inventarisierung aller Systeme in allen Netzwerkzonen und auch von aussen (Internet/Perimeter). FS Cyber Control führt täglich eine Inventarisierung all Ihrer Netzwerkzonen durch und klassifiziert diese.

- Verringerung der Angriffsfläche durch deaktivieren von nicht benötigen Diensten. Was nicht benötigt wird, soll nicht zur Verfügung stehen.

- Durchführen von Security Scans der identifizierten aktiven Systeme. Diese Prüfung entdeckt Schwachstellen und erstellt einen Massnahmenkatalog. Dies ermöglicht die Risiken und Schwachstellen nach ihren Prioritäten zu beheben. Die richtigen Dinge tun und die Dinge richtig tun ist die benötigte Effektivität und Effizienz.